2025 AIS3 EOF

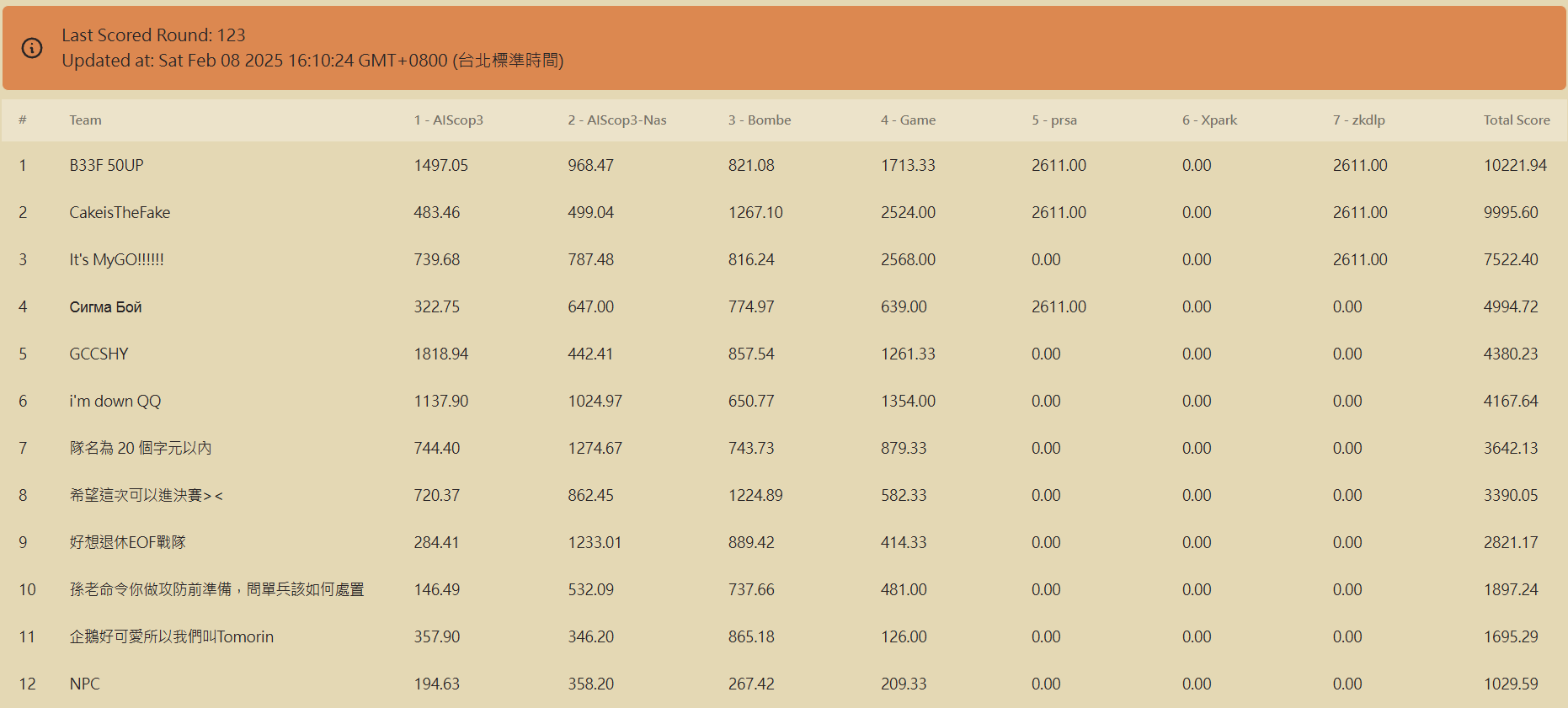

只拿到了第七名QQ

開始

這次我們都沒有任何一個 A&D 或 KoH 的 CTF 經驗,所以在剛開始的時候有點不知所措,而 jeopardy 的三題中,有兩題密碼學,在沒人會的情況下我們只好先放棄,將目標著重在前四題。

AIScop3

這是一個仿喜X獅事件的題目,我們在驅動程式的頁面中發現了 FTP 的帳號密碼 user/user,並連線去去,但在 FTP Server 中並沒有發現任何 Flag 的樣式。

再來我們透過圖片的 URL 結尾為 ?file=image.png 推斷有 LFI 的漏洞存在,透過不斷地探索發現了 /var/run/excel-pay/aiscop3/products.xlsx 存在 flag1。

AIScop3 NAS

透過 nmap 掃描得知 port 開在 5000,連上後是一個 NAS 的 UI,最一開始卡登入卡了一段時間,各種帳號密碼及 sql injection 都嘗試過,最後才想到使用 FTP 那邊看到的 user/user 來登入。

登入後會是一個 2FA 的驗證畫面,可以直接在瀏覽器將網頁改成 app.php 繞過(類似 2023 AIS3 pre-exam 的 Bypass Login Page 題型)。

進入後則是透過 NAS 系統的操作了解 URL 的變化,得知以下連結可以使用:

原本只知道瀏覽資料夾的方法是下面這樣http://10.102.8.60:5000/app.php?app=files/browse&volume=public&dir=/../../../..

透過直接下載一個檔案解析 URL 發現加上 file=<filename> 可以下載指定檔案,取得 f1ag

http://10.102.1.60:5000/app.php?app=files/download&volume=public&dir=/../../../..&file=fl4g

利用相同的方式取得 shadow 並解出 admin 的密碼為 jjlinc2 後,就有權限瀏覽 pravite 的資料夾。(後面忘了QQ)

這邊打到最後就是透過 cmd injection 的方式 get flag 後關機,打到後面沒人要上 patch(除了第 11 組),變成了真正的搶旗遊戲。

心得

很感謝隊友願意收這麼爛的我,讓我能體驗到 A&D 及 KoH 的賽制,在這場 CTF 中瞭解到了自身能力的不足,雖然能解出一些基本題型,但再進階的則會卡關。明年希望有機會參加最後一次的 AIS3 EOF。

*下次也會注意腳本的連線數量不要太多